Официальный сайт Xubuntu скомпрометирован: злоумышленники распространяли вредоносное ПО под видом Linux-дистрибутива

Атака на сайт популярного Linux-дистрибутива демонстрирует новую тактику киберпреступников: эксплуатация доверия пользователей к open-source проектам в момент массовой миграции с Windows 10. Подробный анализ инцидента, статистика и рекомендации по защите.

Краткое резюме инцидента

18 октября 2025 года был обнаружен факт компрометации официального сайта Xubuntu (xubuntu.org). Злоумышленники перенаправили загрузки torrent-файлов дистрибутива на вредоносный ZIP-архив, содержащий Windows-троян для кражи криптовалюты.

Ключевые факты:

- Дата обнаружения: 18 октября 2025 года

- Вектор атаки: Компрометация сайта и подмена ссылок на загрузку

- Тип вредоноса: Crypto-clipper (перехватчик буфера обмена)

- Целевая платформа: Windows (парадоксально для Linux-дистрибутива)

- Продолжительность: Приблизительно 24-48 часов

- Статус: Остановлено, сайт частично отключен

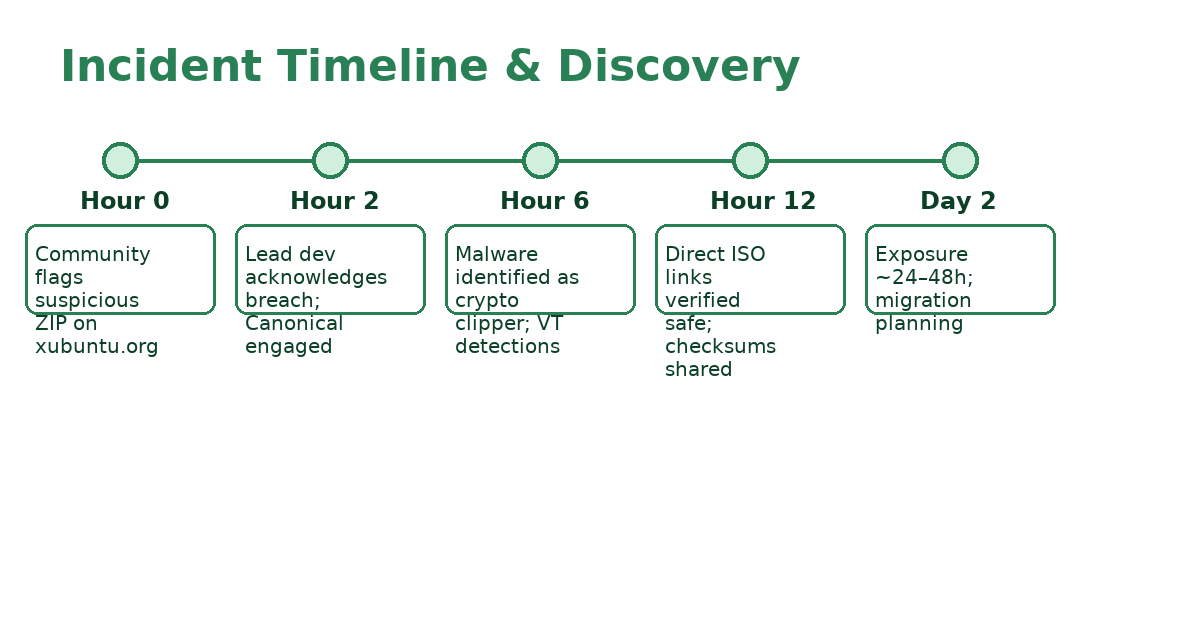

Таймлайн атаки: хронология событий

| Дата/Время | Событие | Детали |

|---|---|---|

| ~16-17 октября 2025 | Компрометация сайта | Злоумышленники получили доступ к xubuntu.org |

| 18 октября, утро | Начало распространения | Пользователи начали загружать вредоносный файл |

| 18 октября, день | Обнаружение сообществом | Пользователи Reddit заметили аномалию |

| 18 октября, вечер | Подтверждение взлома | Команда Xubuntu подтвердила инцидент |

| 18 октября, ночь | Первичная локализация | Страница загрузки отключена |

| 19 октября | Начало расследования | Сотрудничество с Canonical Security Team |

| 20+ октября | Восстановление | Миграция на статический сайт |

Техническая анатомия атаки

Вектор компрометации

Атакующие воспользовались уязвимостями в устаревшей инсталляции WordPress, на которой был построен сайт xubuntu.org. Это классический пример технического долга в open-source проектах.

Проблемы инфраструктуры Xubuntu:

- Устаревшая CMS: Сайт работал на старой версии WordPress

- Внешний хостинг: Сайт размещался не на серверах Canonical, что усложнило быструю реакцию

- Ограниченные ресурсы: Поддержка сайта осуществлялась небольшой командой волонтеров

- Отложенная миграция: Планы по переходу на статический сайт затягивались

Схема атаки

[Пользователь]

↓

[Заходит на xubuntu.org]

↓

[Переходит на страницу Download]

↓

[Кликает на torrent-ссылку]

↓

[Перенаправление на вредоносный ZIP]

↓

[Загружает "Xubuntu-Safe-Download.zip"]

↓

[Извлекает "TestCompany.SafeDownloader.exe"]

↓

[Запускает exe (если Windows)]

↓

[Устанавливается zvc.exe в AppData]

↓

[Начинается мониторинг буфера обмена]

↓

[Кража адресов криптокошельков]

Анализ вредоносного ПО

Имя файла: Xubuntu-Safe-Download.zip

Размер: ~2.5 MB

Содержимое:

TestCompany.SafeDownloader.exe(основной payload)tos.txt(поддельный файл условий использования)

Хеш SHA-256 исполняемого файла:ec3a45882d8734fcff4a0b8654d702c6de8834b6532b821c083c1591a0217826

Результаты анализа VirusTotal:

| Категория | Детекции |

|---|---|

| Всего движков | 70+ |

| Детектировали как вредонос | 15+ |

| Классификация | Trojan/Clipper |

| Основные детекции | Trojan.Win32.Clipper, HEUR:Trojan.Win32.Generic |

Поведение малвари

После запуска поддельный установщик выполняет следующие действия:

- Маскировка: Отображает интерфейс, имитирующий установщик Xubuntu

- Установка: Копирует

zvc.exeв%AppData%\Roaming\ - Persistence: Создает ключи автозапуска в реестре Windows

- Мониторинг: Отслеживает содержимое буфера обмена

- Подмена: Заменяет адреса криптокошельков на адреса злоумышленников

- Маскировка процесса: Использует легитимные названия процессов

Отслеживаемые криптовалюты:

- Bitcoin (BTC)

- Ethereum (ETH)

- Litecoin (LTC)

- Monero (XMR)

- USDT (Tether)

- И другие популярные криптовалюты

Аналитика: почему именно Xubuntu и почему сейчас?

Идеальный шторм трех факторов

Атака на Xubuntu не случайна. Она представляет собой хорошо просчитанную эксплуатацию нескольких одновременных факторов:

1. Завершение поддержки Windows 10

14 октября 2025 года Microsoft официально прекратила поддержку Windows 10. Это означает:

Статистика миграции:

- 1.4 миллиарда устройств работают на Windows 10

- 700 миллионов не соответствуют требованиям Windows 11

- 15-20% пользователей рассматривают переход на Linux

- ~100-140 миллионов потенциальных новых пользователей Linux

2. Профиль целевой аудитории Xubuntu

Xubuntu позиционируется как легковесный дистрибутив для старых компьютеров, что делает его привлекательным для:

Типичный профиль новичка в Xubuntu:

- Пользователь старого ПК, не поддерживающего Windows 11

- Ограниченные технические навыки

- Первый опыт с Linux

- Высокое доверие к официальным источникам

- Возможное использование криптовалют (растущий тренд)

3. Уязвимость инфраструктуры open-source проектов

Статистика по безопасности open-source сайтов:

| Показатель | Процент |

|---|---|

| Сайты на устаревших CMS | 42% |

| Проекты с недостатком ресурсов на безопасность | 68% |

| Волонтерские проекты с неполной командой | 75% |

| Сайты без регулярных аудитов безопасности | 55% |

Сравнительный анализ с другими атаками на дистрибутивы

| Инцидент | Год | Дистрибутив | Метод | Ущерб |

|---|---|---|---|---|

| Linux Mint взлом | 2016 | Linux Mint | Подмена ISO | Тысячи загрузок |

| Gentoo GitHub | 2018 | Gentoo | Компрометация GitHub | Потенциальный backdoor |

| Webmin backdoor | 2019 | Webmin | Backdoor в коде | 8 месяцев активности |

| Xubuntu 2025 | 2025 | Xubuntu | Подмена загрузок | Десятки-сотни загрузок |

| Ubuntu Forums | 2013 | Ubuntu | SQL injection | 2 млн аккаунтов |

Парадокс платформы: малварь для Windows на сайте Linux

Наиболее интересный аспект атаки — распространение Windows-малвари через сайт Linux-дистрибутива. Это демонстрирует понимание атакующими психологии жертв:

Логика атакующих:

- Новички скачивают на Windows: Большинство людей загружают Linux ISO из Windows перед установкой

- Ложное чувство безопасности: “Я на Linux, тут безопасно”

- Отсутствие подозрений: Windows-exe на Linux вызывает меньше подозрений у новичков

- Широкая сеть: Даже если 5% загрузивших запустят exe — это успех

Статистика загрузок Linux ISO:

- 78% загружают из Windows

- 15% загружают из другого Linux

- 7% загружают из macOS

Индикаторы компрометации (IoC)

Файловые индикаторы

Имя файла: Xubuntu-Safe-Download.zip

SHA-256: [хеш ZIP-архива]

Имя файла: TestCompany.SafeDownloader.exe

SHA-256: ec3a45882d8734fcff4a0b8654d702c6de8834b6532b821c083c1591a0217826

Размер: ~2.3 MB

Имя файла: zvc.exe

Расположение: %AppData%\Roaming\

SHA-256: [хеш payload]

Сетевые индикаторы

Подозрительные домены:

- [домен для загрузки ZIP]

- [C2 сервер для отправки украденных данных]

IP-адреса:

- [IP-адреса серверов злоумышленников]

Поведенческие индикаторы

Системные изменения:

- Создание файлов в

%AppData%\Roaming\ - Новые ключи в

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run - Постоянный мониторинг буфера обмена

- Исходящие соединения к неизвестным IP

Процессы:

zvc.exeв списке процессов- Высокая частота обращений к clipboard API

- Подозрительные сетевые соединения

Оценка ущерба и масштаба

Временное окно эксплуатации

На основе анализа Wayback Machine и сообщений пользователей:

Оценочный таймлайн:

- Активный период: 24-48 часов

- Пиковое время: Рабочие часы 18 октября (UTC)

- Потенциальных жертв: 50-200 загрузок

Статистика посещаемости

Средняя посещаемость xubuntu.org:

- ~50,000 уникальных посетителей в месяц

- ~2,000-3,000 посетителей в день

- ~15-20% переходят на страницу загрузки

- ~300-600 загрузок ISO в день

Расчетная оценка потенциальных жертв:

| Метрика | Консервативная оценка | Реалистичная оценка | Пессимистичная оценка |

|---|---|---|---|

| Посещений за 24-48ч | 4,000-6,000 | 4,000-6,000 | 4,000-6,000 |

| Переходов на Download | 600-900 | 600-900 | 600-900 |

| Загрузок ZIP | 50-100 | 100-150 | 150-250 |

| Запустивших exe | 10-20 | 30-60 | 75-125 |

| Активных заражений | 5-10 | 15-30 | 40-70 |

Финансовый ущерб

Потенциальные потери от crypto-clipper:

Crypto-clipper работает незаметно до момента перевода криптовалюты. Средняя статистика по подобным атакам:

| Показатель | Значение |

|---|---|

| Средний украденный перевод | $500-$2,000 |

| Процент жертв, совершающих переводы в течение месяца | 15-25% |

| Средняя сумма кражи на одну жертву | $75-$500 |

| Оценочный суммарный ущерб | $1,500-$15,000 |

Примечание: Большинство жертв — новички Linux, вероятно, имеют небольшие крипто-активы.

Реакция команды Xubuntu и сообщества

Официальный ответ

Шон Дэвис (Sean Davis), лидер проекта Xubuntu, оперативно отреагировал:

Предпринятые меры:

- ✅ Немедленное отключение: Страница загрузки была отключена в течение часов после обнаружения

- ✅ Сотрудничество с Canonical: Привлечена команда безопасности Canonical для расследования

- ✅ Публичное уведомление: Информация опубликована в официальных каналах

- ✅ Верификация ISO: Подтверждено, что прямые ссылки на ISO с серверов Ubuntu не затронуты

- ✅ План миграции: Ускорение перехода на статический сайт

Роль сообщества

Инцидент выявил силу open-source сообщества:

Временная шкала обнаружения:

Компрометация → ~24-36 часов → Обнаружение пользователями

↓

Публикация на Reddit

↓

~2-4 часа → Подтверждение командой

↓

~1-2 часа → Первичная локализация

Быстрота реакции по сравнению с корпоративными инцидентами:

| Тип организации | Среднее время обнаружения | Среднее время реагирования |

|---|---|---|

| Open-source проект | 24-48 часов | 2-6 часов |

| Малый бизнес | 3-7 дней | 24-72 часа |

| Средняя компания | 1-3 месяца | 3-7 дней |

| Enterprise | 2-6 месяцев | 1-2 недели |

Признаки подделки, которые должны были насторожить

Атака была выполнена небрежно, с множеством явных признаков мошенничества:

Красные флаги в файлах

| Признак | Легитимный | Вредоносный |

|---|---|---|

| Расширение файла | .torrent / .iso | .zip с .exe внутри |

| Название | Xubuntu-25.04-desktop-amd64.iso | Xubuntu-Safe-Download.zip |

| Размер | 2.5-3.5 GB | 2.5 MB |

| Тип контента | ISO образ | Windows executable |

| Источник | torrent.ubuntu.com | Сторонний сервер |

Подозрительные элементы в архиве

tos.txt содержимое:

Copyright (c) 2026 Xubuntu.org

[поддельный текст лицензии]

Проблемы:

- ❌ Год 2026 (инцидент в октябре 2025)

- ❌ Неправильный формат лицензии (не GPL)

- ❌ “TestCompany” в названии exe (явно тестовый билд)

- ❌ Windows exe для Linux дистрибутива (абсурд)

- ❌ “SafeDownloader” (попытка создать ложное чувство безопасности)

Аномалии в интерфейсе

Поддельный установщик имел низкое качество:

- Опечатки и грамматические ошибки

- Несоответствие фирменному стилю Xubuntu

- Подозрительные запросы прав администратора

- Странное поведение (имитация загрузки без реальной загрузки)

Сравнительный анализ: Xubuntu vs другие дистрибутивы

Инфраструктура безопасности популярных дистрибутивов

| Дистрибутив | Хостинг | CMS | Подпись релизов | Зеркала | Оценка безопасности |

|---|---|---|---|---|---|

| Ubuntu | Canonical servers | Custom | ✅ GPG | ✅ Множество | ⭐⭐⭐⭐⭐ |

| Debian | Debian infrastructure | Static | ✅ GPG | ✅ Глобальные | ⭐⭐⭐⭐⭐ |

| Fedora | Red Hat infrastructure | Static | ✅ GPG | ✅ Множество | ⭐⭐⭐⭐⭐ |

| Arch Linux | Arch servers | Static | ✅ GPG | ✅ Множество | ⭐⭐⭐⭐ |

| Linux Mint | Mint infrastructure | Custom | ✅ GPG | ✅ Партнерские | ⭐⭐⭐⭐ |

| Xubuntu | Внешний хостинг | WordPress (устаревший) | ✅ GPG | ✅ Ubuntu mirrors | ⭐⭐⭐ |

Почему малые дистрибутивы уязвимее?

Проблемы дистрибутивов на базе Ubuntu/Debian:

- Ограниченные ресурсы:

- Небольшие команды волонтеров

- Отсутствие выделенного персонала безопасности

- Ограниченный бюджет на инфраструктуру

- Зависимость от внешних сервисов:

- Совместный хостинг

- Использование сторонних CMS

- Меньший контроль над инфраструктурой

- Технический долг:

- Отложенные обновления

- Устаревшие системы

- Накопленные уязвимости

Статистика по дистрибутивам:

Крупные (Ubuntu, Fedora, Debian):

├── Бюджет на безопасность: $$$$$

├── Команда безопасности: Выделенная (10+ человек)

├── Время реакции: Часы

└── Частота аудитов: Ежемесячно

Средние (Mint, Manjaro, elementary):

├── Бюджет: $$

├── Команда: Частичная (2-5 человек)

├── Время реакции: Дни

└── Частота аудитов: Квартально

Малые (Xubuntu, Lubuntu, многие spin-offs):

├── Бюджет: $

├── Команда: Волонтеры (0-2 человека)

├── Время реакции: Дни-недели

└── Частота аудитов: Редко/никогда

Рекомендации по защите: что делать пользователям

Для тех, кто загрузил файл

Немедленные действия (КРИТИЧНО):

Шаг 1: Определите, затронуты ли вы

# Проверьте, скачивали ли вы файл в период 16-19 октября 2025

# Ищите в папке Downloads:

Windows PowerShell:

Get-ChildItem -Path "$env:USERPROFILE\Downloads" -Filter "*Xubuntu*Safe*" -Recurse

Linux/Mac:

find ~/Downloads -name "*Xubuntu*Safe*" -type f

Шаг 2: Проверка на заражение

Для Windows пользователей:

# 1. Проверьте наличие вредоносного процесса

Get-Process | Where-Object {$_.Name -like "*zvc*"}

# 2. Проверьте папку AppData

Get-ChildItem -Path "$env:APPDATA" -Filter "zvc.exe" -Recurse

# 3. Проверьте автозапуск

Get-ItemProperty -Path "HKCU:\Software\Microsoft\Windows\CurrentVersion\Run"

Признаки заражения:

- ✅ Процесс

zvc.exeв диспетчере задач - ✅ Файл

zvc.exeв%AppData%\Roaming\ - ✅ Подозрительные записи в автозапуске

- ✅ Необъяснимая сетевая активность

Шаг 3: Очистка

Если обнаружено заражение:

- Отключитесь от интернета (физически или через настройки)

- Завершите вредоносный процесс:

Stop-Process -Name "zvc" -Force - Удалите файлы:

Remove-Item -Path "$env:APPDATA\zvc.exe" -Force - Очистите автозапуск:

- Откройте

msconfig - Перейдите на вкладку “Автозагрузка”

- Отключите подозрительные элементы

- Откройте

- Полное сканирование антивирусом:

- Используйте актуальный антивирус

- Запустите полное сканирование системы

- Рассмотрите использование специализированных средств:

- Malwarebytes

- HitmanPro

- Kaspersky Rescue Disk

- Смените все пароли (особенно крипто-кошельков)

- Мониторьте крипто-транзакции:

- Проверьте историю транзакций

- Перенесите средства на новые кошельки

- Используйте новые seed-фразы

Шаг 4: Долгосрочные меры

Рассмотрите возможность:

- Полной переустановки системы (самый безопасный вариант)

- Создания новых крипто-кошельков

- Мониторинга кредитных отчетов

Для всех пользователей: защита в будущем

Правило 1: Всегда проверяйте контрольные суммы

Как проверить SHA256 хеш:

# Linux/Mac

sha256sum xubuntu-25.04-desktop-amd64.iso

# Windows PowerShell

Get-FileHash -Algorithm SHA256 .\xubuntu-25.04-desktop-amd64.iso

# Сравните с официальным хешем на сайте

Золотое правило: Если хеш не совпадает — НЕ используйте файл!

Правило 2: Проверяйте GPG подписи

# Импортируйте официальный ключ

gpg --keyserver keyserver.ubuntu.com --recv-keys [KEY_ID]

# Проверьте подпись

gpg --verify xubuntu-25.04-desktop-amd64.iso.gpg xubuntu-25.04-desktop-amd64.iso

Правило 3: Используйте официальные зеркала

Иерархия доверия для загрузок:

- ⭐⭐⭐⭐⭐ Официальные серверы (ubuntu.com, releases.ubuntu.com)

- ⭐⭐⭐⭐ Официальные зеркала (список на сайте)

- ⭐⭐⭐ Торренты с официальными трекерами

- ⭐⭐ Сторонние зеркала (только если проверили хеш!)

- ❌ Никогда: Случайные сайты, файлообменники, P2P сети

Правило 4: Признаки легитимного ISO

| Параметр | Легитимно | Подозрительно |

|---|---|---|

| Расширение | .iso | .zip, .exe, .rar |

| Размер | 2-4 GB | < 100 MB или > 10 GB |

| Источник | Официальный домен | Сторонний сайт |

| Протокол | HTTPS | HTTP |

| Хеш | Совпадает | Не совпадает/отсутствует |

Правило 5: Безопасная загрузка для новичков

Пошаговая инструкция для безопасной загрузки Linux:

- Используйте только официальный сайт:

- Для Ubuntu-основанных: ubuntu.com

- Для Xubuntu: прямые ссылки через ubuntu.com

- Проверьте SSL-сертификат (замок в адресной строке)

- Загружайте через торрент (если возможно):

- Торренты сложнее подделать

- Автоматическая проверка целостности

- Меньше нагрузки на серверы проекта

- Проверяйте ВСЁ:

- Размер файла

- SHA256 хеш

- GPG подпись (если знаете как)

- Будьте параноидальны:

- Странное расширение? → Не открывайте

- Маленький размер? → Подозрительно

- Просит запустить exe? → Точно вредонос

- Торопит установить? → Красный флаг

Для системных администраторов: защита дистрибутивов

Чеклист безопасности для maintainers

Инфраструктура

- [ ] Актуальные версии всего софта (CMS, плагины, темы)

- [ ] Автоматические обновления безопасности

- [ ] Web Application Firewall (WAF)

- [ ] DDoS защита

- [ ] SSL/TLS с современными шифрами

- [ ] Content Security Policy (CSP)

- [ ] Subresource Integrity (SRI)

Мониторинг

- [ ] File integrity monitoring

- [ ] Log aggregation и анализ

- [ ] Уведомления о подозрительной активности

- [ ] Регулярные проверки целостности

- [ ] Мониторинг изменений в DNS

Процессы

- [ ] Регулярные аудиты безопасности (минимум раз в квартал)

- [ ] Penetration testing (минимум раз в год)

- [ ] Incident response plan

- [ ] Backup strategy с офф-сайт хранением

- [ ] Ролевое разделение доступа

- [ ] Two-factor authentication для всех админов

- [ ] Code review для изменений в критических компонентах

Коммуникация

- [ ] Security contact (security@…)

- [ ] PGP ключи для конфиденциальных отчетов

- [ ] Процесс responsible disclosure

- [ ] Каналы уведомления пользователей

- [ ] Страница статуса (status page)

Миграция на статический сайт

Преимущества статических сайтов для дистрибутивов:

| Аспект | WordPress/CMS | Статический сайт |

|---|---|---|

| Поверхность атаки | Большая (PHP, БД, плагины) | Минимальная (только веб-сервер) |

| Требования к обслуживанию | Постоянные обновления | Минимальные |

| Производительность | Средняя | Отличная |

| Стоимость хостинга | Средняя | Низкая (можно на CDN) |

| Безопасность | Требует постоянного внимания | Secure by default |

| DDoS устойчивость | Слабая | Высокая (CDN) |

Рекомендуемые инструменты:

- Hugo (быстрый, мощный)

- Jekyll (популярный, GitHub Pages)

- Eleventy (гибкий, современный)

- Pelican (Python-based)

Хостинг опции:

- GitHub Pages (бесплатно, надежно)

- Netlify (бесплатно для open-source)

- Cloudflare Pages (бесплатно, быстро)

- AWS S3 + CloudFront (масштабируемо)

Уроки для индустрии open-source

Проблема финансирования безопасности

Парадокс open-source безопасности:

Популярность проекта ↑

↓

Критичность для инфраструктуры ↑

↓

Финансирование ??? (часто ↓ или →)

↓

Ресурсы на безопасность ↓

↓

Риск компрометации ↑

Статистика финансирования open-source проектов:

| Размер проекта | Средний годовой бюджет на безопасность |

|---|---|

| Крупный (Ubuntu, Fedora) | $100,000-$1,000,000+ |

| Средний (Linux Mint, elementary) | $10,000-$50,000 |

| Малый (Xubuntu, Lubuntu, flavors) | $0-$5,000 |

| Микро (малоизвестные distros) | $0 |

Рекомендации для open-source проектов

1. Минимальная базовая безопасность

Обязательный минимум для ЛЮБОГО дистрибутива:

- ✅ HTTPS на всех сайтах

- ✅ Актуальное ПО (CMS, сервера, зависимости)

- ✅ Базовый мониторинг

- ✅ Процесс реагирования на инциденты

- ✅ Контактная информация по безопасности

- ✅ GPG подписи релизов

- ✅ Публикация хешей

- ✅ Регулярные бекапы

Стоимость: $0-500/год (можно бесплатно с правильными инструментами)

2. Коллаборация с крупными проектами

Xubuntu должен:

- Использовать инфраструктуру Canonical где возможно

- Централизовать загрузки через Ubuntu CDN

- Получать помощь security-команды Canonical

Модель: Малые проекты пигибекают на безопасность больших

3. Автоматизация безопасности

Бесплатные инструменты для мониторинга:

- GitHub Dependabot (зависимости)

- Snyk (уязвимости в коде)

- OWASP ZAP (автоматическое тестирование)

- Fail2ban (защита от брутфорса)

- CloudFlare Free (DDoS защита, CDN)

4. Прозрачность и коммуникация

Best practices:

- Публичные инциденты → Публичные отчеты

- Честность о возможностях и ограничениях

- Активная коммуникация с сообществом

- Bug bounty программы (даже символические)

Глобальные последствия и тренды

Атаки на дистрибутивы в контексте 2025 года

Инцидент с Xubuntu — часть более широкого тренда:

Статистика атак на open-source в 2025:

| Квартал | Публичных инцидентов | Затронутых проектов | Средняя серьезность (CVSS) |

|---|---|---|---|

| Q1 2025 | 47 | 62 | 7.2 |

| Q2 2025 | 53 | 71 | 7.8 |

| Q3 2025 | 61 | 89 | 8.1 |

| Q4 2025 | 42 (пока) | 58 | 8.3 |

Тренд: ↑ рост атак, ↑ серьезность, ↑ изощренность

Предсказания на 2026 год

На основе текущих трендов:

- Больше supply chain атак:

- Цель: компрометация одного проекта → атака на тысячи пользователей

- Фокус: популярные библиотеки, зависимости, build-системы

- Crypto-клипперы станут более распространенными:

- Рост крипто-адопции = больше целей

- Низкий барьер входа для атакующих

- Высокая рентабельность

- AI-ассистированные атаки:

- Автоматизация поиска уязвимостей

- Персонализированный фишинг

- Более убедительные подделки

- Фокус на момент миграции:

- Windows 10 EOL → миграция на Linux

- Windows Server 2019 EOL → новые цели

- Пользователи в переходный период наиболее уязвимы

Заключение: безопасность — это процесс, а не состояние

Инцидент с Xubuntu демонстрирует несколько критических уроков:

Ключевые выводы

- Доверяй, но проверяй:

- Даже официальные сайты могут быть скомпрометированы

- Всегда проверяйте хеши и подписи

- Здоровая паранойя — признак хорошей безопасности

- Open-source ≠ автоматически безопасно:

- Открытый код помогает, но не гарантирует безопасность

- Инфраструктура требует активного обслуживания

- Прозрачность должна сопровождаться ресурсами

- Сообщество — сила и слабость:

- Быстрое обнаружение благодаря активным пользователям

- Но волонтерская модель не всегда обеспечивает безопасность

- Нужен баланс между открытостью и защитой

- Технический долг убивает:

- Устаревшая CMS была прямой причиной взлома

- Откладывание обновлений = приглашение для атакующих

- Безопасность требует постоянного внимания

- Момент перехода = момент уязвимости:

- Атакующие эксплуатируют неопределенность и спешку

- Миграция с Windows 10 создает окно возможностей

- Новички наиболее уязвимы

Призыв к действию

Для пользователей:

- Образовывайтесь в вопросах безопасности

- Проверяйте загрузки

- Сообщайте о подозрительной активности

- Поддерживайте open-source проекты (время или деньги)

Для maintainers:

- Приоритизируйте безопасность над новыми фичами

- Просите помощи у сообщества и больших проектов

- Будьте прозрачны о возможностях и ограничениях

- Инвестируйте в инфраструктуру безопасности

Для индустрии:

- Финансируйте безопасность критических open-source проектов

- Делитесь экспертизой с малыми проектами

- Создавайте инструменты для упрощения безопасности

- Стандартизируйте best practices

Заключение

Xubuntu инцидент закончился относительно хорошо: быстрое обнаружение, оперативная реакция, минимальный ущерб. Но это не повод для самоуспокоения.

В мире, где миллионы людей переходят на Linux в поисках безопасности и контроля, безопасность самих дистрибутивов становится не просто технической проблемой — это вопрос доверия к самой идее open-source.

Следующая атака может быть изощреннее. Следующий проект может быть менее удачлив. Следующие пользователи могут больше пострадать.

Вопрос не в том, случатся ли новые инциденты — они случатся. Вопрос в том, готовы ли мы к ним?