Исследователи кибербезопасности раскрыли подробности нового Android-трояна удалённого доступа (RAT) под названием Fantasy Hub, который продаётся в русскоязычных Telegram-каналах по модели Malware-as-a-Service (MaaS).

По словам продавца, вредоносное ПО позволяет осуществлять полный контроль над устройством и вести шпионаж, в том числе:

- собирать SMS-сообщения,

- данные контактов и историю звонков,

- фотографии и видео,

- перехватывать, отвечать и удалять входящие уведомления.

«Это MaaS-продукт с документацией, обучающими видео и ботом, который управляет подписками — то есть создан для новичков, снижая порог входа в киберпреступность», — сообщил исследователь Zimperium Вишну Пратапагири.

«Поскольку Fantasy Hub нацелен на финансовые операции (фальшивые окна банков) и злоупотребляет ролью обработчика SMS (для перехвата 2FA-кодов), он представляет прямую угрозу для корпоративных клиентов с политикой BYOD, а также любых организаций, сотрудники которых используют мобильный банкинг или мобильные приложения с конфиденциальными данными».

Продавец в своём объявлении называет жертв «мамонтами» — распространённый термин среди киберпреступников в русскоязычных Telegram-сообществах.

Как распространяется Fantasy Hub

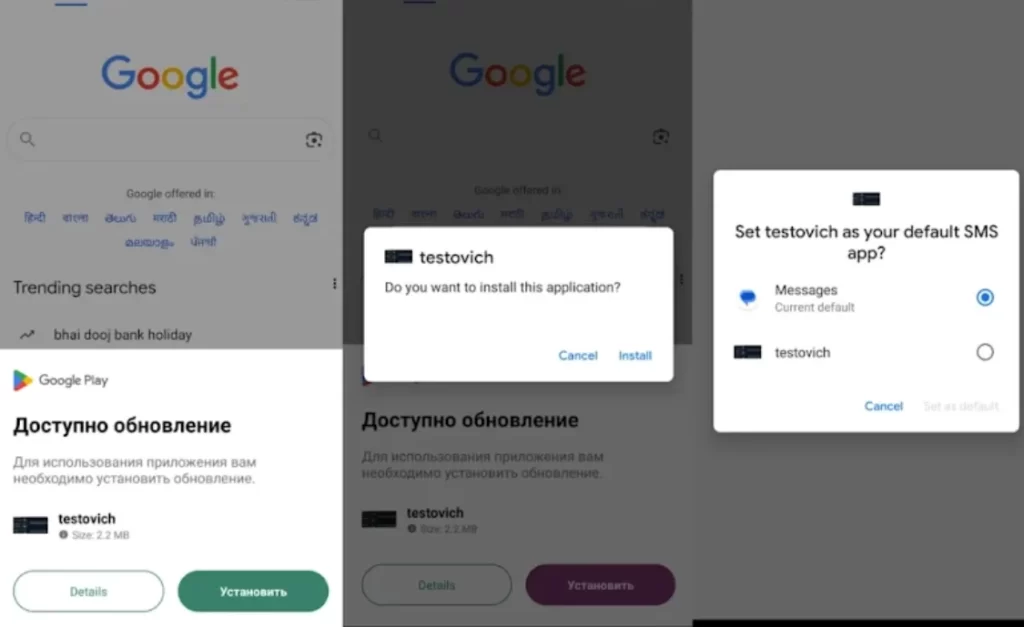

Покупателям предоставляются инструкции по созданию фальшивых страниц Google Play, а также методы обхода ограничений. Покупатель может выбрать:

- иконку приложения,

- название,

- дизайн страницы под «официальное» приложение.

Бот, управляющий подписками и доступом к билдеру, позволяет злоумышленнику загрузить любой APK-файл и получить обратно троянизированную версию с внедрённым вредоносным кодом.

Тарифы:

| Срок | Стоимость | Примечание |

|---|---|---|

| 1 неделя | $200 | 1 активный сеанс |

| 1 месяц | $500 | полный доступ |

| 1 год | $4,500 | «VIP»-подписка |

Панель управления (C2) показывает список заражённых устройств и детали о статусе подписки. Через неё же можно отправлять команды для сбора данных.

«Схема конфигурации напоминает HyperRat, о котором сообщалось в прошлом месяце», — добавили в Zimperium.

Что делает Fantasy Hub на устройстве

Вредонос использует привилегии SMS по умолчанию, как и ClayRAT, для доступа к:

- SMS,

- контактам,

- камере,

- файловой системе.

Путём запроса назначения себя приложением по умолчанию для SMS Fantasy Hub получает сразу комплекс мощных разрешений, не запрашивая каждое отдельно.

Дропперы маскируются под обновление Google Play, чтобы убедить пользователя дать разрешения.

Также используются поддельные оверлеи для кражи банковских данных у пользователей российских банков:

- Альфа-Банк,

- ПСБ (Промсвязьбанк),

- Т-Банк (бывш. Тинькофф),

- Сбербанк.

Дополнительно шпион использует open-source инструмент для передачи видеопотока с камеры и микрофона в реальном времени через WebRTC.

«Взрывной рост MaaS-сервисов вроде Fantasy Hub показывает, насколько легко злоумышленники могут превращать легитимные Android-компоненты в инструменты полного взлома устройства», — отметил Пратапагири.

Контекст угрозы: рост Android-малвари

По данным Zscaler ThreatLabz:

- Количество транзакций Android-малвари выросло на 67% год к году.

- На Google Play было обнаружено 239 вредоносных приложений.

- Эти приложения были скачаны суммарно 42 млн раз (июнь 2024 — май 2025).

Среди наиболее распространённых троянов:

| Семейство | Также известно как | Целевые регионы / жертвы |

|---|---|---|

| Anatsa | TeaBot / Toddler | Банковские приложения |

| Void | Vo1d | Приложения для продуктивности |

| Xnotice | Новый RAT | Соискатели вакансий в нефтегазовой сфере (MENA) |

Малвари крадут:

- банковские данные,

- 2FA-коды,

- SMS,

- снимки экрана.

Новые векторы атак: NGate (NFSkate)

CERT Polska также предупредила о варинте малвари NGate, который крадёт данные бесконтактных банковских карт через NFC, заставляя пользователя «прикоснуться картой к телефону».

Цель — снимать деньги в банкоматах без физической карты.

«Преступники ретранслируют NFC-трафик с телефона жертвы к устройству злоумышленника у банкомата», — заявило CERT Polska.