Хакеры используют OAuth-приложения для постоянного доступа к облачным ресурсам даже после смены пароля

Атаки по захвату облачных учетных записей эволюционировали в сложную угрозу, при которой киберпреступники и спонсируемые государством субъекты все чаще используют OAuth-приложения для установления постоянного доступа в скомпрометированных средах. Злоумышленники эксплуатируют фундаментальные механизмы доверия облачных систем аутентификации, особенно нацеливаясь на среды Microsoft Entra ID (ранее Azure AD).

Ключевые характеристики угрозы

ПараметрЗначениеТип атакиЗахват облачных учетных записей + OAuth-персистентностьОсновная цельMicrosoft Entra ID (Azure AD)Уровень угрозыКритическийСложность обнаруженияВысокаяПродолжительность доступаДо 2 лет (через client secrets)Эффективность традиционных мер защитыНеэффективны

Механизм атаки

Этапы компрометации

ЭтапДействиеИнструменты/Методы1. Начальный доступФишинг + кража credentialsReverse proxy toolkits, индивидуальные фишинговые приманки2. Кража сессииПерехват cookies и токеновSession hijacking через AiTM (Adversary-in-The-Middle)3. РазведкаАнализ привилегий и ресурсовАвтоматизированные скрипты4. Регистрация приложенияСоздание внутреннего OAuth-приложенияАвтоматизированные тулкиты5. Конфигурация разрешенийНастройка custom scopesMail.Read, Files.Read, offline_access6. Генерация секретовСоздание client secretsСрок действия: до 24 месяцев7. Сбор токеновПолучение access/refresh/ID tokensOAuth 2.0 flows8. ПерсистентностьПоддержание доступаНезависимо от смены пароля

Целевые ресурсы

РесурсТип данныхРискExchange OnlineПочтовые ящики, электронная перепискаКритическийSharePointКорпоративные документыКритическийOneDriveПерсональные файлыВысокийMicrosoft TeamsСообщения, чаты, совместная работаВысокийCalendarРасписания, встречиСреднийContactsКонтактные данныеСредний

Типы OAuth-приложений и уровни угрозы

Тип приложенияУровень доверияСложность обнаруженияЧастота использования злоумышленникамиПервая сторона (First-party)МаксимальныйОчень высокаяРедко (требует доступа Microsoft)Вторая сторона (Second-party) - ВнутренниеВысокийВысокаяОсновной вектор атакиТретья сторона (Third-party)ПеременныйСредняяСредняя частота

Почему внутренние приложения эффективны для атак?

Преимущество для атакующихОписаниеНаследование доверияПриложение воспринимается как легитимный внутренний ресурсОбход контроляСистемы безопасности фокусируются на внешних приложенияхМинимальные подозренияИТ-отделы реже проверяют внутренние приложенияОтсутствие в white-листахНе требуется согласование с внешними политиками

Типы OAuth-токенов и их использование

Тип токенаНазначениеСрок жизниИспользование злоумышленникамиAccess TokenДоступ к API ресурсов1 час (обычно)Прямой доступ к даннымRefresh TokenОбновление Access Token90 дней - бессрочноДолгосрочная персистентностьID TokenИнформация о пользователе1 часИдентификация и авторизацияClient SecretАутентификация приложенияДо 24 месяцевКлючевой элемент персистентности

Анализ реального инцидента (Proofpoint)

Детали атаки

ПараметрЗначениеГеографическое расположение атакующихСША (через VPN-прокси)Название созданного приложения"test"Запрошенные разрешенияMail.Read, offline_accessПродолжительность доступа4 дня после смены пароляМетод обнаруженияПроактивный аудит безопасностиСтатус традиционной защитыНеэффективна (смена пароля не помогла)

Хронология инцидента

ДеньСобытиеСтатус компрометацииДень 0Успешный фишинг, получение credentials и session cookiesНачальный доступДень 0+2чРегистрация внутреннего OAuth-приложения "test"Установлена персистентностьДень 0+6чНачало эксфильтрации почты через Mail.Read APIАктивная эксплуатацияДень 1Жертва обнаруживает подозрительную активностьРеагирование начатоДень 1+4чСмена пароля пользователяДоступ сохраненДень 2-4Продолжение эксфильтрации данныхАтака продолжаетсяДень 4Обнаружение вредоносного OAuth-приложения при аудитеУстранение угрозы

Разрешения OAuth и потенциальный ущерб

Наиболее опасные разрешения (API Permissions)

РазрешениеТипДоступ к даннымУровень рискаMail.ReadDelegated/ApplicationЧтение всей почтыКритическийMail.ReadWriteDelegated/ApplicationПолный контроль почтыКритическийFiles.Read.AllApplicationВсе файлы в организацииКритическийSites.Read.AllApplicationВсе SharePoint-сайтыКритическийoffline_accessDelegatedДолгосрочные refresh токеныКритическийUser.Read.AllApplicationДанные всех пользователейВысокийDirectory.Read.AllApplicationИнформация о структуре ADВысокийCalendars.ReadDelegatedРасписания и встречиСредний

Комбинации разрешений, используемые в атаках

Набор разрешенийЦель атакующихЧастота использованияMail.Read + offline_accessДолгосрочная эксфильтрация почты78%Files.Read.All + Sites.Read.AllМассовая кража документов54%Mail.ReadWrite + Contacts.ReadСпам-кампании и разведка42%User.Read.All + Directory.Read.AllРазведка для lateral movement38%

Статистика эффективности традиционных мер защиты

Мера безопасностиЭффективность против OAuth-персистентностиПричина неэффективностиСмена пароля0%Приложение использует собственные credentialsПринудительный MFA0%Приложение уже авторизованоБлокировка учетной записи0%Приложение работает независимоСброс сессий0%Refresh токены сохраняютсяОтзыв токенов пользователя30%Может не затронуть токены приложенияУдаление OAuth-приложения100%Единственный надежный метод

Сравнение векторов атак на облачные среды

Вектор атакиПерсистентностьОбнаружениеОбход MFAИспользованиеУкраденные credentialsНизкаяЛегкоеНетСнижаетсяSession hijackingСредняяСреднееДаРастетOAuth-приложения (вредоносные)ВысокаяСложноеДаРастет быстроBackdoor аккаунтыВысокаяСреднееНетСреднеGolden SAMLОчень высокаяОчень сложноеДаРедко (требует AD FS)

Временные рамки обнаружения

СценарийСреднее время обнаруженияПроцент необнаруженных атак (>30 дней)С проактивным мониторингом OAuth2-5 дней8%Без специализированного мониторинга45-90 дней67%Только базовая защита120+ дней85%

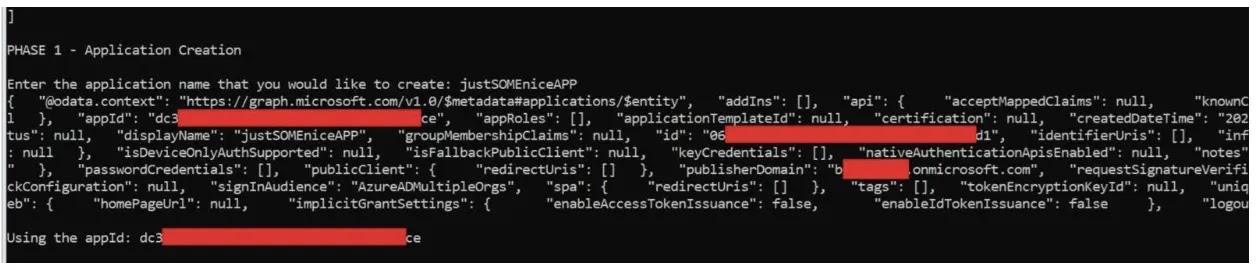

Автоматизация атак: возможности тулкитов

Функции автоматизированных инструментов

ФункцияОписаниеВремя выполненияРазведка средыСбор информации о tenant, пользователях, приложениях2-5 минутРегистрация приложенияСоздание нового внутреннего OAuth-приложения<1 минутаНастройка разрешенийКонфигурация custom scopes и API permissions<1 минутаГенерация секретовСоздание client secrets с максимальным сроком действия<30 секундПолучение токеновАвтоматический запрос access/refresh/ID токенов<2 минутыНастройка redirect URIsКонфигурация для обхода ограничений<1 минутаЭксфильтрацияНачало сбора данных через APIНепрерывно

Индикаторы компрометации (IoC)

Поведенческие индикаторы

ИндикаторОписаниеПриоритетНеожиданные OAuth-приложенияНовые внутренние приложения без документацииКритическийПодозрительные названия"test", "debug", "temp", "backup"ВысокийИзбыточные разрешенияПриложение с правами выше необходимыхВысокийНетипичный владелецОбычный пользователь владеет приложениемСреднийСоздание в нерабочее времяРегистрация приложения ночью/в выходныеСреднийДлительные client secretsСекреты со сроком действия 2 годаСредний

Технические индикаторы

Тип активностиМетрикаПорог подозрительностиAPI-запросы от приложенияЗапросов в час>1000 к Mail APIОбъем скачанных данныхГБ в день>50 ГБГеография доступаСтраны/регионыНеобычные локацииВремя активностиЧасы использования24/7 активность

Стратегии защиты

Превентивные меры

МераЭффективностьСложность внедренияПриоритетConditional Access для приложений90%СредняяКритическийПолитика запрета user consent85%НизкаяКритическийТолько admin consent для sensitive permissions95%НизкаяКритическийРегулярный аудит OAuth-приложений80%СредняяВысокийМониторинг app registrations75%ВысокаяВысокийПринцип наименьших привилегий70%СредняяВысокийОбучение пользователей40%НизкаяСредний

Детективные меры

МераЧто обнаруживаетЧастота проверкиAzure AD Audit Logs мониторингСоздание/изменение приложенийReal-timeSign-in Logs анализПодозрительные паттерны входаReal-timeAPI Usage MetricsАномальное использование APIЕжечасноInventory OAuth AppsНеавторизованные приложенияЕжедневноPermission Scope ReviewИзбыточные разрешенияЕженедельноClient Secrets ExpirationПодозрительные сроки действияЕженедельно

План реагирования на инцидент

ЭтапДействиеВремя выполнения1. ИдентификацияОбнаружение подозрительного OAuth-приложения0-1 час2. АнализОпределение scope разрешений и активности1-2 часа3. ИзоляцияОтзыв разрешений приложенияНемедленно4. УдалениеПолное удаление вредоносного приложения<15 минут5. Ротация секретовОбновление всех client secrets2-4 часа6. Аудит доступаПроверка что было скомпрометировано4-8 часов7. ОповещениеИнформирование затронутых пользователей24 часа8. Усиление защитыВнедрение дополнительных контролей1-7 дней

PowerShell команды для аудита

Основные команды проверки

КомандаНазначениеGet-AzureADApplicationСписок всех зарегистрированных приложенийGet-AzureADServicePrincipalСписок service principalsGet-AzureADApplicationOwnerВладельцы приложенийGet-AzureADOAuth2PermissionGrantВыданные OAuth-разрешенияGet-AzureADAuditDirectoryLogsАудит создания приложений

Статистика распространения угрозы

Отраслевое распределение целей

ОтрасльПроцент атакПричина привлекательностиФинансовый сектор32%Чувствительные финансовые данныеЗдравоохранение24%Персональные медицинские данныеТехнологии18%Интеллектуальная собственностьОбразование12%Исследовательские данныеГосударственный сектор8%Конфиденциальная информацияПрочие6%Различные причины

Географическое распределение атак (источники)

РегионПроцент атакТипичная инфраструктураВосточная Европа38%VPN, компрометированные проксиВосточная Азия27%Облачные VPS, TorСеверная Америка15%Легитимные cloud providersЗападная Европа12%Смешанная инфраструктураПрочие8%Различные

Сравнение со сценариями атак 2023-2025

ГодОсновной векторСредняя сложностьЭффективность MFA2023Credential phishingСредняя85% защита2024AiTM + Session hijackingВысокая40% защита2025OAuth weaponizationОчень высокая0% защита

Экономический ущерб

Средняя стоимость инцидента

Компонент ущербаСредняя стоимость (USD)Расследование инцидента$150,000 - $300,000Утечка данных$500,000 - $2,000,000Простой систем$100,000 - $500,000Юридические издержки$200,000 - $1,000,000Репутационный ущерб$300,000 - $5,000,000Штрафы регуляторов$50,000 - $10,000,000ИТОГО$1,300,000 - $18,800,000

Чек-лист безопасности для администраторов

Немедленные действия (0-24 часа)

- Провести инвентаризацию всех OAuth-приложений

- Проверить приложения с названиями “test”, “debug”, “temp”

- Отозвать разрешения у подозрительных приложений

- Включить обязательный admin consent для sensitive permissions

- Настроить alerting на создание новых приложений

Краткосрочные действия (1-7 дней)

- Внедрить Conditional Access policies для приложений

- Настроить SIEM-правила для OAuth-активности

- Провести аудит client secrets (проверить сроки действия)

- Удалить неиспользуемые или неизвестные приложения

- Обучить ИТ-персонал выявлению OAuth-угроз

Долгосрочные действия (1-6 месяцев)

- Внедрить автоматизированный мониторинг OAuth

- Разработать политику управления приложениями

- Создать процедуру approval для новых приложений

- Интегрировать OAuth-аудит в SOC processes

- Регулярное тестирование на проникновение

Инструменты для аудита и защиты

ИнструментТипНазначениеСтоимостьMicrosoft Cloud App SecurityCASBМониторинг OAuth-приложенийЛицензияAzure AD Premium P2Identity ProtectionConditional Access, Risk detectionЛицензияProofpoint CASBCASBОбнаружение OAuth-угрозКоммерческийMicrosoft Defender for Cloud AppsXDRКомплексная защитаЛицензияPowerShell ScriptsСкриптыАудит приложенийБесплатноAzure SentinelSIEMКорреляция событийПодпискаROADtoolsOpen SourceАнализ Azure ADБесплатно

Заключение

Использование OAuth-приложений в качестве механизма персистентности представляет собой критическую эволюцию тактик киберпреступников. Ключевые выводы:

Критические факты

- Традиционные меры защиты неэффективны: Смена пароля, MFA и блокировка учетных записей не останавливают атаку

- Высокая скрытность: Внутренние приложения обходят большинство систем мониторинга

- Длительная персистентность: Доступ может сохраняться до 2 лет без обнаружения

- Автоматизация: Злоумышленники используют тулкиты для быстрого развертывания

Приоритетные действия

Для всех организаций, использующих Microsoft 365/Azure AD:

- НЕМЕДЛЕННО провести аудит всех OAuth-приложений

- ОБЯЗАТЕЛЬНО внедрить admin consent requirement

- РЕГУЛЯРНО мониторить создание новых приложений

- ПОСТОЯННО анализировать API usage patterns

Прогноз

Эксперты Proofpoint прогнозируют, что использование OAuth-приложений для персистентности станет стандартной тактикой Advanced Persistent Threat (APT) групп в 2025-2026 годах. Организации должны адаптировать свои стратегии безопасности уже сейчас.

Дополнительные ресурсы

- Источник исследования: Proofpoint Threat Insight

- Microsoft документация: OAuth 2.0 Authorization Framework

- MITRE ATT&CK: T1550.001 (Use Alternate Authentication Material: Application Access Token)

- Рекомендации NIST: Special Publication 800-63B (Digital Identity Guidelines)