Пять новых критических уязвимостей в каталоге CISA: Oracle и Microsoft под прицелом хакеров

Агентство кибербезопасности США подтвердило активную эксплуатацию серьезных брешей в продуктах Oracle, Microsoft и других вендоров. Федеральные агентства должны устранить уязвимости в течение трех недель.

Критическое обновление каталога KEV

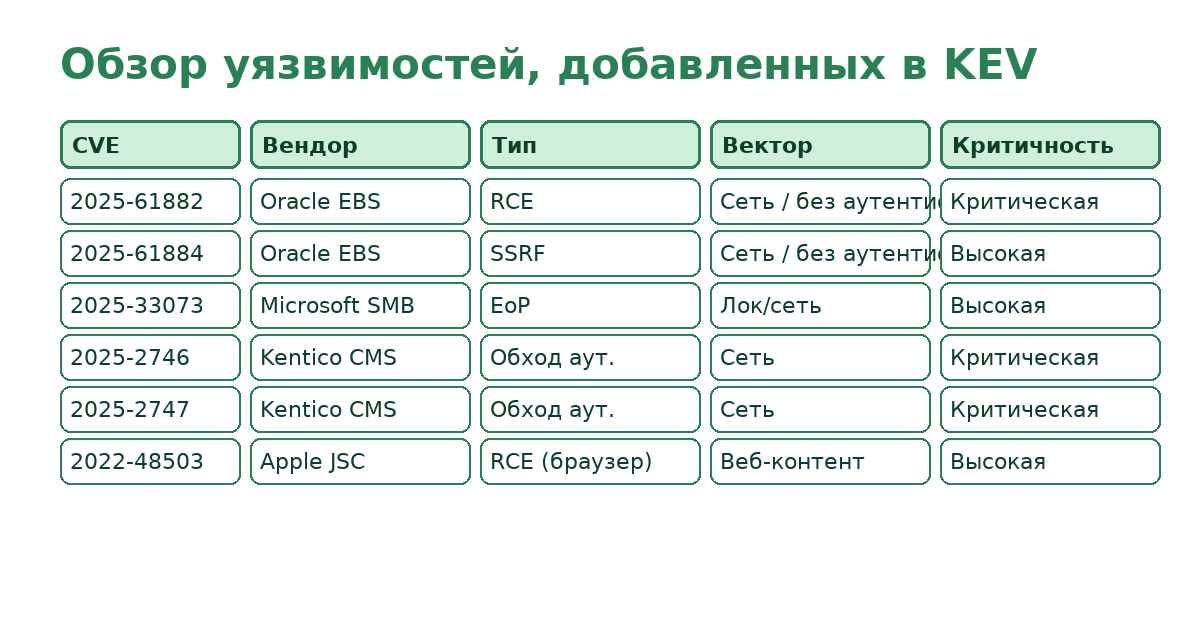

В понедельник, 20 октября 2025 года, Агентство по кибербезопасности и защите инфраструктуры США (CISA) добавило пять новых уязвимостей в свой каталог известных эксплуатируемых уязвимостей (Known Exploited Vulnerabilities, KEV). Это официальное подтверждение того, что данные бреши активно используются злоумышленниками в реальных атаках.

Каталог KEV представляет собой список уязвимостей, которые, как подтверждено, активно эксплуатируются в дикой природе. Включение в этот список означает, что угроза не теоретическая, а реальная и неотложная. Для федеральных гражданских исполнительных агентств (FCEB) это означает обязательное устранение проблем в установленные сроки.

Главная звезда списка: критическая брешь в Oracle E-Business Suite

CVE-2025-61884: SSRF в Oracle Configurator

Самой значимой добавкой стала недавно раскрытая уязвимость CVE-2025-61884 с оценкой CVSS 7.5, затрагивающая Oracle E-Business Suite (EBS) — одну из наиболее широко используемых систем управления корпоративными ресурсами в мире.

Техническая суть уязвимости:

CVE-2025-61884 представляет собой уязвимость типа Server-Side Request Forgery (SSRF) в компоненте Runtime системы Oracle Configurator. SSRF-атаки позволяют злоумышленникам заставить сервер выполнять запросы от своего имени, что может привести к:

- Несанкционированному доступу к внутренним системам и данным

- Обходу межсетевых экранов и других средств защиты периметра

- Чтению конфиденциальной информации из внутренних сервисов

- Сканированию внутренней сетевой инфраструктуры

- Потенциальному доступу к облачным метаданным (в облачных средах)

Что делает эту уязвимость особенно опасной:

CISA подчеркивает: “Эта уязвимость может быть удаленно эксплуатирована без аутентификации”. Это означает, что атакующему не нужны учетные данные или какой-либо предварительный доступ к системе. Любой, кто может достичь уязвимого экземпляра Oracle EBS через сеть, потенциально может эксплуатировать эту брешь.

Контекст: вторая брешь Oracle под активной атакой

CVE-2025-61884 становится второй уязвимостью в Oracle EBS, которая активно эксплуатируется злоумышленниками. Первой была CVE-2025-61882 с критической оценкой CVSS 9.8.

Сравнение двух уязвимостей Oracle:

| Характеристика | CVE-2025-61882 | CVE-2025-61884 |

|---|---|---|

| Оценка CVSS | 9.8 (Критическая) | 7.5 (Высокая) |

| Тип уязвимости | Удаленное выполнение кода (RCE) | Server-Side Request Forgery (SSRF) |

| Требуется аутентификация | Нет | Нет |

| Потенциальный ущерб | Полная компрометация системы | Несанкционированный доступ к данным |

| Сложность эксплуатации | Низкая | Низкая |

| Затронутый компонент | Ядро системы | Oracle Configurator Runtime |

Связь с группировкой Cl0p

Ранее в этом месяце Google Threat Intelligence Group (GTIG) и Mandiant раскрыли, что десятки организаций могли пострадать от эксплуатации CVE-2025-61882. Исследователи связали эту активность с операторами вымогательской программы Cl0p.

Зандер Уорк, старший инженер по безопасности GTIG, прокомментировал: “В настоящее время мы не можем приписать конкретную эксплуатационную активность конкретному актору, но вероятно, что по крайней мере часть наблюдаемой нами эксплуатации была проведена акторами, которые сейчас проводят операции вымогательства под брендом Cl0p”.

Для справки о Cl0p:

Группировка Cl0p (также известная как Clop) является одной из наиболее активных операторов программ-вымогателей в мире. Она известна:

- Целенаправленными атаками на крупные корпорации

- Эксплуатацией уязвимостей нулевого дня

- Тактикой “большой дичи” (big game hunting)

- Громкими утечками украденных данных

- Атаками на цепочки поставок через взлом программного обеспечения третьих сторон

Наиболее известные кампании Cl0p включают массовую эксплуатацию уязвимостей в MOVEit Transfer в 2023 году, которая затронула сотни организаций по всему миру.

Четыре дополнительные уязвимости в каталоге

CVE-2025-33073: Повышение привилегий в Windows SMB

Оценка: CVSS 8.8 (Высокая)

Затронутый продукт: Microsoft Windows SMB Client

Дата исправления: Июнь 2025 года

Эта уязвимость представляет собой ошибку неправильного контроля доступа в клиенте Server Message Block (SMB) операционной системы Windows. SMB — это сетевой протокол, используемый для совместного доступа к файлам, принтерам и другим ресурсам в сети.

Что может сделать атакующий:

- Повысить свои привилегии в системе

- Получить доступ на уровне администратора

- Выполнять код с системными привилегиями

- Обходить механизмы безопасности Windows

Сравнение с другими уязвимостями SMB:

Уязвимости в протоколе SMB имеют долгую историю критических инцидентов безопасности. Наиболее известные примеры:

- EternalBlue (CVE-2017-0144): Использовалась в атаках WannaCry и NotPetya в 2017 году, затронула сотни тысяч систем по всему миру

- SMBGhost (CVE-2020-0796): Критическая уязвимость в SMBv3, позволяющая удаленное выполнение кода

- CVE-2025-33073: Новейшая брешь, позволяющая повышение привилегий

Тот факт, что уязвимость была исправлена в июне, но только сейчас попала в каталог KEV, указывает на то, что злоумышленники активно эксплуатируют системы, которые не были своевременно обновлены.

CVE-2025-2746 и CVE-2025-2747: Обход аутентификации в Kentico CMS

Оценка: CVSS 9.8 (Критическая) для обеих

Затронутый продукт: Kentico Xperience CMS

Дата исправления: Март 2025 года

Обе уязвимости представляют собой обход аутентификации через альтернативный путь или канал в популярной системе управления контентом Kentico Xperience CMS.

Техническая суть уязвимостей:

Обе бреши связаны с обработкой паролей в Staging Sync Server — компоненте Kentico, используемом для синхронизации контента между средами (например, между тестовой и production средой).

- CVE-2025-2746: Эксплуатирует обработку пустых имен пользователей SHA1 в digest-аутентификации

- CVE-2025-2747: Злоупотребляет обработкой паролей для типа сервера “None”

Что может сделать атакующий:

- Полностью обойти систему аутентификации

- Получить контроль над административными объектами

- Модифицировать контент сайта

- Внедрять вредоносный код на страницы

- Красть данные пользователей

- Использовать скомпрометированный CMS для дальнейших атак

Kentico Xperience в цифрах:

Kentico CMS используется более чем 25,000 веб-сайтами по всему миру, включая корпоративные порталы, сайты электронной коммерции и правительственные ресурсы. Это делает эти уязвимости особенно опасными с точки зрения потенциального охвата.

Сравнение с другими CMS-уязвимостями:

| CMS | Недавние критические уязвимости | Средняя скорость патчинга |

|---|---|---|

| WordPress | SQL Injection, XSS, RCE в плагинах | 7-14 дней |

| Drupal | Drupalgeddon 2 (2018), XSS (2025) | 1-3 дня |

| Joomla | RCE, SQL Injection | 14-30 дней |

| Kentico | CVE-2025-2746/2747 (Обход аутентификации) | Немедленно |

Исследователи из watchTowr Labs раскрыли детали этих уязвимостей, продемонстрировав, насколько легко их можно эксплуатировать. Тот факт, что патчи были выпущены в марте, но эксплуатация продолжается, говорит о медленных темпах обновления в организациях.

CVE-2022-48503: Старая, но актуальная уязвимость в JavaScriptCore

Оценка: CVSS 8.8 (Высокая)

Затронутый продукт: Apple JavaScriptCore

Дата исправления: Июль 2022 года

Эта уязвимость представляет собой неправильную валидацию индекса массива в компоненте JavaScriptCore от Apple — движке JavaScript, используемом в Safari и других продуктах Apple.

Особая тревога:

Эта уязвимость была исправлена более трех лет назад, в июле 2022 года, но только сейчас попала в каталог KEV. Это означает одно из двух:

- Новая волна эксплуатации: Атакующие вновь обратили внимание на эту старую уязвимость, понимая, что многие системы остаются незащищенными

- Постоянная эксплуатация: Уязвимость эксплуатировалась всё это время, но только недавно это стало известно

Что может сделать атакующий:

- Выполнить произвольный код при обработке веб-контента

- Скомпрометировать браузер пользователя

- Получить доступ к данным браузера

- Использовать браузер как точку входа в систему

Почему старые уязвимости остаются опасными:

Статистика показывает тревожную картину:

- 60% организаций всё ещё имеют незащищенные системы с уязвимостями старше 2 лет

- Средний срок до исправления критической уязвимости составляет 60-90 дней

- 30% систем никогда не получают обновлений после окончания официальной поддержки

Уязвимость CVE-2022-48503 — яркий пример того, как технический долг в области безопасности может преследовать организации годами.

Сравнительный анализ всех пяти уязвимостей

По типу угрозы

| Уязвимость | Тип | Вектор атаки | Критичность |

|---|---|---|---|

| CVE-2025-61884 | SSRF | Сетевой, без аутентификации | Высокая |

| CVE-2025-61882 | RCE | Сетевой, без аутентификации | Критическая |

| CVE-2025-33073 | Повышение привилегий | Локальный/Сетевой | Высокая |

| CVE-2025-2746 | Обход аутентификации | Сетевой | Критическая |

| CVE-2025-2747 | Обход аутентификации | Сетевой | Критическая |

| CVE-2022-48503 | RCE через браузер | Веб-контент | Высокая |

По вендорам

Oracle (2 уязвимости):

- Обе в E-Business Suite

- Обе без требований аутентификации

- Совместная эксплуатация может привести к полной компрометации

Microsoft (1 уязвимость):

- В базовом компоненте Windows

- Затрагивает практически все версии Windows

- Потенциально миллионы уязвимых систем

Kentico (2 уязвимости):

- Обе критические обходы аутентификации

- Связанные, но эксплуатируют разные аспекты одного компонента

- Высокий риск для веб-приложений

Apple (1 уязвимость):

- Старая брешь, но всё ещё актуальная

- Затрагивает браузеры и веб-приложения

- Широкое распространение в корпоративных средах

По сложности эксплуатации

Легко эксплуатируемые (требуют минимальных навыков):

- CVE-2025-2746 и CVE-2025-2747 (Kentico) — публично доступны proof-of-concept

- CVE-2025-61884 (Oracle SSRF) — стандартная техника SSRF

Средней сложности:

- CVE-2025-33073 (Windows SMB) — требует определенных условий

- CVE-2022-48503 (Apple JavaScriptCore) — нужно заставить жертву посетить вредоносную страницу

Высокой сложности:

- CVE-2025-61882 (Oracle RCE) — несмотря на критичность, требует точной настройки эксплоита

По потенциальному ущербу

Максимальный ущерб (полная компрометация системы):

- CVE-2025-61882 (Oracle RCE) — прямое выполнение кода

- CVE-2025-2746/2747 (Kentico) — полный административный контроль

- CVE-2022-48503 (Apple) — выполнение кода в браузере

Значительный ущерб (доступ к данным/эскалация): 4. CVE-2025-61884 (Oracle SSRF) — доступ к внутренним данным 5. CVE-2025-33073 (Windows) — повышение привилегий

Требования для федеральных агентств

CISA установило жесткий дедлайн: федеральные гражданские исполнительные агентства (FCEB) обязаны устранить все выявленные уязвимости до 10 ноября 2025 года. Это даёт организациям всего три недели на:

- Инвентаризацию всех затронутых систем

- Тестирование патчей в тестовой среде

- Развертывание обновлений в production

- Верификацию успешного патчинга

- Документирование процесса для аудита

График патчинга

| Дата | Действие |

|---|---|

| 20 октября 2025 | Публикация уязвимостей в KEV |

| 21-27 октября | Оценка и инвентаризация |

| 28 октября – 3 ноября | Тестирование патчей |

| 4-9 ноября | Развертывание обновлений |

| 10 ноября 2025 | Крайний срок CISA |

Более широкий контекст: эпидемия незакрытых уязвимостей

Статистика каталога KEV

По состоянию на октябрь 2025 года:

- Более 1,100 уязвимостей в каталоге KEV

- В среднем 15-20 новых добавлений ежемесячно

- 70% уязвимостей были известны более года до попадания в KEV

- Средний CVSS балл в каталоге: 8.2

Почему организации не устраняют уязвимости вовремя?

Основные причины:

- Недостаток ресурсов: 65% организаций жалуются на нехватку персонала в области безопасности

- Сложность тестирования: Страх нарушить работу критических систем

- Недостаточная видимость: Организации не знают обо всех своих активах

- Приоритизация: Сложность определения, какие уязвимости устранять в первую очередь

- Технический долг: Устаревшие системы, которые невозможно обновить без полной замены

Тренды эксплуатации уязвимостей в 2025 году

Новые тенденции:

- Ускорение эксплуатации: Среднее время от публикации до массовой эксплуатации сократилось с 30 до 7 дней

- Автоматизация сканирования: Боты ищут уязвимые системы в течение часов после раскрытия

- Цепочки эксплуатации: Атакующие комбинируют несколько уязвимостей для усиления атак

- Нацеленность на supply chain: Взлом одного вендора для атаки на тысячи клиентов

- Возврат к старым уязвимостям: Эксплуатация брешей 2-3-летней давности показывает высокую эффективность

Рекомендации по защите

Для организаций, использующих затронутые продукты

Немедленные действия (сегодня):

- Oracle E-Business Suite:

- Немедленно примените патчи безопасности October 2025 CPU

- Проверьте логи на признаки компрометации

- Рассмотрите временную изоляцию EBS от интернета, если патчинг невозможен

- Мониторьте необычную сетевую активность

- Microsoft Windows:

- Установите обновления безопасности June 2025

- Проверьте конфигурацию SMB (отключите SMBv1, если используется)

- Реализуйте сегментацию сети

- Включите расширенный аудит SMB-соединений

- Kentico CMS:

- Обновитесь до последней версии (патч от марта 2025)

- Измените все административные пароли

- Проверьте логи на несанкционированный доступ

- Реализуйте дополнительную аутентификацию (2FA/MFA)

- Apple устройства/браузеры:

- Обновите все продукты Apple до последних версий

- Рассмотрите использование изолированных браузерных сред для критических задач

- Внедрите Content Security Policy на веб-приложениях

Долгосрочные стратегические меры

Программа управления уязвимостями:

- Инвентаризация активов:

- Полная карта всех систем и приложений

- Автоматическое обнаружение новых активов

- Отслеживание версий и конфигураций

- Процесс патчинга:

- Автоматизация развертывания некритических обновлений

- Четкий SLA для критических патчей (24-48 часов)

- Регулярное тестирование процесса в контролируемых условиях

- Мониторинг угроз:

- Подписка на оповещения CISA KEV

- Интеграция threat intelligence feed

- Автоматические уведомления о новых CVE для используемого ПО

- Компенсирующие контроли:

- Web Application Firewall (WAF) для веб-приложений

- Network segmentation для ограничения lateral movement

- Endpoint Detection and Response (EDR) для быстрого обнаружения эксплуатации

- Принцип наименьших привилегий для всех учетных записей

Уроки для индустрии кибербезопасности

Проблема “окна уязвимости”

Все пять уязвимостей объединяет одна критическая проблема: разрыв между доступностью патча и его применением.

Временная шкала типичной уязвимости:

- День 0: Обнаружение уязвимости

- День 1-30: Разработка и тестирование патча вендором

- День 30: Публикация патча

- День 30-90: Медленное развертывание в организациях

- День 60+: Начало активной эксплуатации

- День 180+: Добавление в каталог KEV (если эксплуатация подтверждена)

Окно максимальной уязвимости: Дни 30-180, когда патч доступен, но не применен, а эксплуатация уже началась.

Ценность каталога KEV

Каталог CISA KEV выполняет критически важную функцию: он превращает абстрактные номера CVE в конкретные, приоритетные задачи для команд безопасности.

Преимущества KEV:

- Фокусирует ресурсы на реально эксплуатируемых уязвимостях

- Предоставляет регуляторное обоснование для срочного патчинга

- Создает общий язык между безопасниками и руководством

- Помогает приоритизировать в условиях ограниченных ресурсов

Будущее управления уязвимостями

Индустрия движется к модели continuous vulnerability management, которая включает:

- Автоматизация: AI-driven приоритизация на основе threat intelligence

- Интеграция: Бесшовная связь между discovery, assessment и remediation

- Предиктивность: Прогнозирование вероятности эксплуатации до её начала

- Контекстуализация: Оценка риска с учетом специфики бизнеса

Заключение: гонка с нулевой суммой

Добавление этих пяти уязвимостей в каталог KEV — это не просто административное действие. Это официальное признание того, что злоумышленники активно охотятся на организации, использующие Oracle, Microsoft, Kentico и Apple продукты.

Ключевые выводы:

- Скорость критична: В современной среде угроз разрыв между патчем и эксплуатацией измеряется днями, а не месяцами

- Старые уязвимости остаются опасными: CVE-2022-48503 показывает, что атакующие возвращаются к старым брешам, зная, что многие системы остаются незащищенными

- Комплексный подход необходим: Патчинг — это только часть решения. Необходимы компенсирующие контроли, мониторинг и быстрое реагирование

- Регуляторное давление растет: Требование CISA об устранении в течение 21 дня — это новая норма, а не исключение

- Атакующие становятся быстрее: Группировки как Cl0p эксплуатируют уязвимости в продуктах класса enterprise с пугающей скоростью

Финальная мысль: В кибербезопасности побеждает не тот, кто быстрее обнаруживает уязвимости, а тот, кто быстрее их устраняет. Три недели до дедлайна CISA — это не просто крайний срок для федеральных агентств. Это напоминание всем организациям о том, что в современном мире цифровых угроз промедление равносильно поражению.

Немедленные действия для всех организаций:

- ✅ Проверьте, используете ли вы затронутые продукты

- ✅ Примените доступные патчи безопасности

- ✅ Проверьте логи на признаки компрометации

- ✅ Внедрите компенсирующие контроли, если патчинг невозможен

- ✅ Подпишитесь на оповещения CISA KEV для будущих обновлений