Уязвимости WordPress — 2025 (обзор, инциденты, инструкции по исправлению)

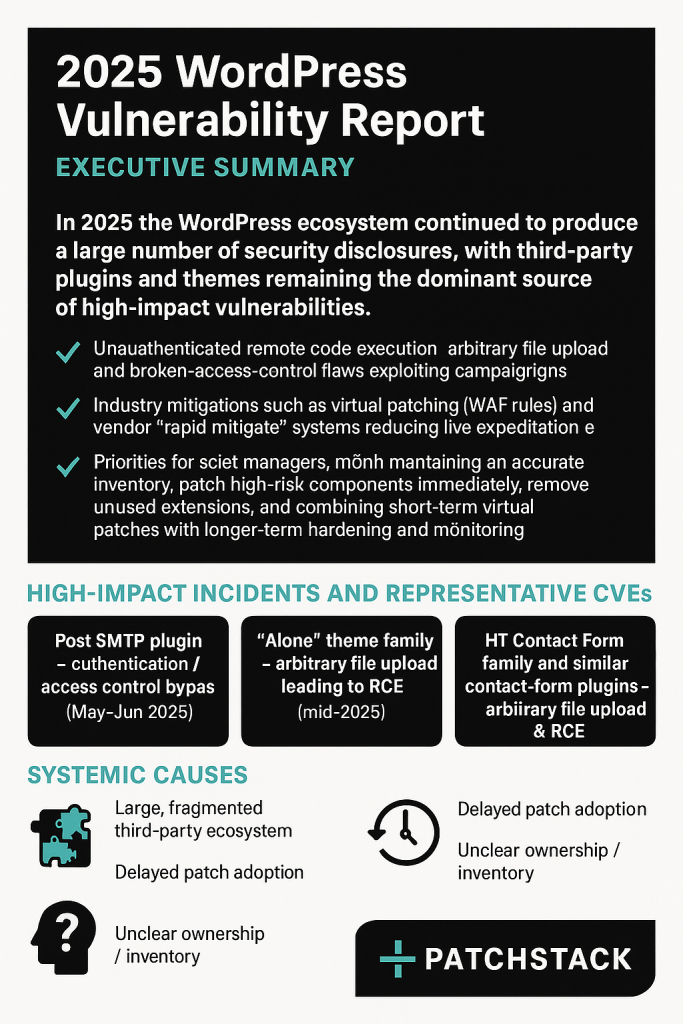

В 2025 году основная опасность для сайтов на WordPress продолжала исходить от сторонних плагинов и тем: массовые случаи некорректной проверки прав, ошибки обработки загрузок файлов, SQL-инъекции в обработчиках callback/payments и unauth RCE позволяли атакующим быстро захватывать сайты. Поставщики WAF/виртуальных патчей активно блокировали попытки эксплуатации, но значительная доля сайтов оставалась уязвима из-за задержек с установкой обновлений. Крупные поставщики уязвимости и агрегаторы зафиксировали тысячи новых уязвимостей в экосистеме за первые полгода 2025.

Методология и охват

Для формирования этого отчёта проанализированы публичные CVE/записи NVD, еженедельные сводки Wordfence и Patchstack, а также расследования инцидентов в пресс-релизах и техобзорах. Я отобрал:

- критичные и активно эксплуатируемые CVE 2025 с подтверждённой активностью в сети;

- повторяющиеся классы уязвимостей (file upload, broken access control, SQLi, privilege escalation);

- практические шаги по исправлению, проверенные в продакшн-операциях.

Самые важные и/или массово эксплуатируемые уязвимости 2025 — краткий список с инструкциями

Ниже — подробности по отдельным серьёзным кейсам (CVE/семействам), по каждому — суть, влияние и пошаговые меры.

A. CVE-2025-24000 — Post SMTP (Authentication/Access bypass)

Кратко: критическая уязвимость в плагине Post SMTP (WPExperts) позволяла обходить проверки доступа и читать/модифицировать логи писем и опции — в сочетании с дальнейшими шагами это приводило к восстановлению контроля над сайтом. Влияет на версии до указанного патча (см. NVD). Плагин установлен на сотнях тысяч сайтов; значительная часть инсталляций оставалась не обновлённой некоторое время.

Последствия: чтение конфиденциальных писем/токенов, возможный откат/смена паролей, эскалация до административного контроля.

Срочные действия (0–24 часа):

- Немедленно обновите Post SMTP до версии, содержащей исправление (проверьте changelog/версию разработчика).

- Если обновить невозможно — временно деактивируйте плагин или закройте его REST/админ-эндпоинты на уровне веб-серверa/WAF (блокировать внешние запросы к маршрутам плагина).

- Смените пароли администратора и любые токены/ключи, которые могли быть доступны через логи.

Дальнейшие меры (24–72 часа):

- Просканируйте логи на предмет неожиданных операций с настройками плагина; проверьте на наличие новых админ-аккаунтов.

- Ограничьте хранение чувствительной почтовой информации; хранимые логи держите вне публичного доступа.

B. CVE-2025-5393 / CVE-2025-5394 — «Alone» (theme) — Arbitrary file upload / RCE

Кратко: критические уязвимости в коммерческой теме «Alone» позволяли загружать ZIP/архивы с веб-шеллами и бэкдорами, что привело к массовым попыткам взлома (Wordfence и другие зафиксировали десятки-сотни тысяч блокировок попыток). Эксплойты начали работать в дикой сети уже в первые дни после публикации.

Последствия: полный захват сайта, добавление админ-пользователей, размещение мошеннических/фишинговых страниц, распространение вредоносного ПО.

Срочные действия:

- Обновите тему до версии с исправлением как можно скорее; если патча нет — переключитесь на безопасную тему.

- Инициируйте поиск подозрительных файлов:

find wp-content/uploads -type f -name "*.php"и аналогичные проверки; просканируйте на web-shells. - Проверьте список администраторов и удалите неизвестные учётные записи.

Дальнейшие меры:

- Восстановите сайт из проверенной чистой резервной копии, если обнаружено устойчивое присутствие бэкдоров; смените все секреты и ключи.

- Откажитесь от тем с плохой историей безопасности или которые редко получают обновления.

C. Unauthenticated File Uploads (несколько плагинов; пример — Simple File List и др.)

Кратко: несколько плагинов контактных/файловых менеджеров позволяли неаутентифицированную загрузку файлов, затем переименование в .php и выполнение — прямой путь к RCE. В 2025 было несколько таких CVE и PoC-эксплойтов в репозиториях исследователей.

Инструкции:

- Если ваш сайт использует плагины с загрузкой файлов — отключите функционал загрузки до проверки.

- На уровне сервера запретите выполнение PHP в

wp-content/uploads(в конфиге Apache/Nginx установитьphp_admin_flag engine offили deny обработку PHP в директории). - Если обнаружены подозрительные файлы — изолируйте сайт и пройдите процедуру расследования (snapshot логов + forensic).

D. SQL Injection в обработчиках платежей / IPN (несколько плагинов)

Кратко: плагины, обрабатывающие IPN/callback от платёжных шлюзов, иногда не использовали параметризованные запросы — это давало возможности для SQLi и утечки данных. Такие уязвимости опасны, т.к. обрабатывают платёжную и пользовательскую информацию.

Инструкции:

- Немедленно установите обновления для уязвимых плагинов; временно отключите подозрительные обработчики.

- Проверяйте логи баз данных на предмет необычных SELECT/EXPORT операций; при подтверждении утечки — уведомите затронутых пользователей и выполните ротацию секретов.

E. Мелкие уязвимости ядра, используемые в цепочках

Кратко: даже низкоприоритетные баги в ядре WordPress, а также небезопасные конфигурации (например, включённый редактор файлов) используются в связке с уязвимыми плагинами для эскалации. Поэтому важно не только патчить плагины, но и жестко настраивать core.

Рекомендации:

- Всегда держите core обновлённым; включите

define('DISALLOW_FILE_EDIT', true); минимизируйте права на файловой системе.

Общие практики по обнаружению (detection) и «быстрым» мерям (mitigation)

Поиск индикаторов компрометации (IoC)

- Новые админы/пользователи с высоким уровнем доступа.

- Необычные файлы в

wp-content/uploads(PHP, obfuscated content). - Необычная активность (много POST на определённый endpoint, частые 500/404 в коротком интервале).

- Исходящие соединения со странными хостами (веб-шеллы часто открывают соединения для C2).

Быстрая «изоляция» и виртуальные патчи

- При отсутствии срочного патча — блокировать маршруты через WAF/CDN (Virtual Patching), либо запретить доступ к админ-IP через firewall/htaccess. Patchstack и другие поставщики массово применяли RapidMitigate правила в 2025 году.

Полный план восстановления при подтверждённой компрометации (24–72 часа)

- Перевести сайт в maintenance / read-only режим, чтобы предотвратить дальнейшую эксплойтацию.

- Снять снэпшоты файловой системы и логов (для форензики).

- Отключить уязвимый плагин/тему или применить официальный патч.

- Очистить/удалить обнаруженные web-shells, удалить неизвестных админов.

- Поменять все пароли/секреты/ключи (DB, API, интеграции).

- Восстановить из чистой резервной копии (при необходимости) и прогнать тесты на staging.

- Включить усиленный мониторинг на 30 дней (логирование попыток доступа, триггеры на появление новых PHP-файлов).

Долгосрочные контрмеры и «практики зрелости» (превентивные)

- Inventory & ownership. Автоматизированный реестр установленных плагинов/тем/версий и назначение ответственного владельца за каждую компоненту.

- Политика обновлений: регулярный цикл (еженедельно/ежемесячно) + экстренные окна для CVE с «active exploit».

- Минимизация СОВМЕСТИМОСТИ: удалять неиспользуемые плагины/темы (не просто деактивировать).

- Защита upload-директорий: запрет на выполнение кодов в

uploads, строгая валидация типов и антимальварный скан. - Многослойная защита: WAF (виртуальные патчи), file integrity monitoring (Tripwire-подобные), SIEM-корреляция логов.

- Контроль доступа: 2FA для всех админов, лимиты по попыткам входа, IP-белые списки для административных панелей.

- Тестирование восстановления: регулярные drills по recovery из бэкапов.

Статистика и масштабы (кратко, по агрегаторам)

- По данным Patchstack и публичным сводкам, в первой половине 2025 года были зарегистрированы тысячи новых уязвимостей в экосистеме WordPress; значительная доля — уязвимости в плагинах и темах, многие из которых — с реальным эксплойтом. Patchstack заявлял о нескольких тысячах найденных уязвимостей за полгода.

- Ряд отдельных уязвимостей (например, Post SMTP, Alone theme) затронули сотни тысяч активных установок или привели к массовым попыткам компрометации, что делает быстрое применение исправлений критичным.

Быстрые шаблоны команд и чеклисты (оперативно)

Проверка новых PHP-файлов в uploads (SSH)

# Найти все PHP в uploads

find wp-content/uploads -type f -iname "*.php"

# Проверить изменение за последние 7 дней

find wp-content/uploads -type f -mtime -7

Быстрый поиск новых админов (WP-CLI)

# Список всех пользователей с ролями

wp user list --role=administrator --fields=ID,user_login,user_email

Отключение редактирования файлов в админке (wp-config.php)

В wp-config.php:

define('DISALLOW_FILE_EDIT', true);

Свод: рекомендации для приоритетных действий (ранг-приоритет)

- Проверить наличие и применить патчи для Post SMTP, Alone theme и любых плагинов, указанных в ваших инвентарях как «vulnerable» в 2025-списках.

- Отключить или виртуально защитить (WAF) плагины/темы, патчи для которых недоступны.

- Запустить forensic-скан на предмет web-shell и несанкционированных админов.

- Сменить секреты и включить 2FA для админов.

- Внедрить мониторинг целостности файлов и автоматизированную инвентаризацию версий.

WordPress — CVE 2025 (выборка) — CVE / Компонент / Затронутые версии / Статус

WordPress — выборка CVE 2025 (компоненты, версии, статус исправления)

Ниже — таблица с заметными и/или активно эксплуатируемыми уязвимостями 2025 года в экосистеме WordPress: плагины, темы и связанные компоненты. Таблица составлена на основе публичных отчётов (NVD, Patchstack, Wordfence, исследовательские нотатки). Это выборка — не полный реестр всех CVE 2025.

| CVE | Компонент (плагин / тема) | Затронутые версии | Патч / Статус (рекомендация) | Примечание / источник |

|---|---|---|---|---|

| CVE-2025-24000 | Post SMTP (плагин отправки почты) | версии <= 3.2.0 (указано в advisories) | Patched — обновите до 3.3.0+ Если нельзя — деактивируйте или закройте REST-эндпоинты на уровне WAF |

Доступ к логам почты; практические эксплойты в реале. Источники: отчёты безопасности Patchstack/TechRadar. :contentReference[oaicite:0]{index=0} |

| CVE-2025-4394 | “Alone” — коммерческая тема (пример темы с уязвимостью загрузки) | версии <= 7.8.3 | Patched — обновите до 7.8.5+ Или временно переключитесь на безопасную тему |

Производилась загрузка ZIP с backdoor; массовые попытки эксплуатации. Сведения: Wordfence / новостные обзоры. :contentReference[oaicite:1]{index=1} |

| CVE-2025-34085 | Simple File List (плагин менеджера файлов) | уязвимые релизы 2025 (см. advisories) | Patched / проверьте vendor release Если нет — отключите upload-функции |

Unauth RCE через загрузку/переименование файлов; PoC-эксплойты опубликованы. :contentReference[oaicite:2]{index=2} |

| CVE-2025-0365 | Jupiter X Core (плагин/тема) — Directory Traversal | версии <= 4.8.7 | Patched — обновите core плагина до рекомендованной версии | NVD: чтение произвольных файлов через inline SVG. :contentReference[oaicite:3]{index=3} |

| CVE-2025-39450 | JetTabs (Crocoblock) — DOM XSS | версии <= 2.2.7 | Patched — обновите до исправленной версии | DOM-based XSS; публикация исследователя и запись в базах. :contentReference[oaicite:4]{index=4} |

| CVE-2025-1653 | uListing / Directory Listings — Privilege Escalation | версии <= 2.1.7 | Patched — обновите | Пользователь с ролью Subscriber мог повысить привилегии. NVD entry. :contentReference[oaicite:5]{index=5} |

| CVE-2025-26762 | WooCommerce (Automattic) — Stored XSS | версии <= 9.7.0 | Patched — обновите WooCommerce | Stored XSS в генерации страниц; Patchstack / NVD заметки. :contentReference[oaicite:6]{index=6} |

| CVE-2025-49870 | Paid Member Subscriptions — SQL Injection (IPN handler) | версии до 2.15.1 (исправлено в 2.15.2) | Patched — обновите до 2.15.2+ | SQLi в обработке PayPal IPN; высоко приоритетно для сайтов с платежами. :contentReference[oaicite:7]{index=7} |

| CVE-2025-9212 | WP Dispatcher — arbitrary file upload (example) | уязвимые релизы 2025 (см. advisories) | Patched / проверьте vendor | Записи Tenable / advisories описывают отсутствие валидации типов файлов. :contentReference[oaicite:8]{index=8} |

| CVE-2025-9948 | Chat by Chatwee — CSRF on admin settings | версии <= 2.1.3 | Patched — обновите | CSRF приводит к изменению настроек при клике админа; OpenCVE запись. :contentReference[oaicite:9]{index=9} |

| — | Gutenify — Local File Inclusion / LFI (пример) | уязвимые версии 2025 (см. advisories) | Patched / vPatch available | Patchstack выпустил виртуальный патч; проверьте конкретную версию. :contentReference[oaicite:10]{index=10} |