Коротко: CISA на этой неделе пополнила каталог KEV сразу несколькими уязвимостями, по которым зафиксирована активная эксплуатация в реальном мире. Среди добавленных — проблемы в популярных компонентах серверной/сетевой инфраструктуры и инструментах для передачи файлов; пара случаев уже связывают с массовыми сканами и эксплуатацией. Это означает, что организациям следует немедленно инвентаризировать уязвимые системы, применить патчи или компенсирующие меры и провести форензик-проверки на предмет компрометации.

Что произошло: кратко по фактам

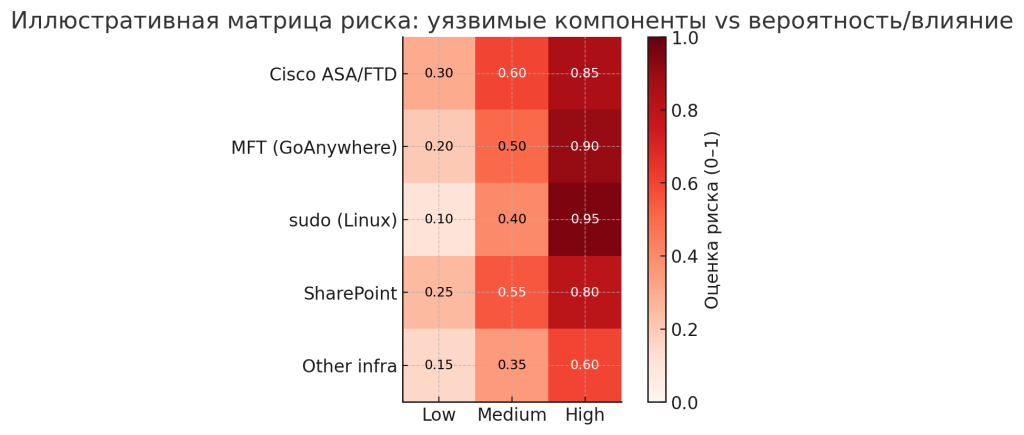

- 29 сентября — 2 октября 2025 года CISA обновила KEV, добавив сразу несколько уязвимостей, по которым есть подтверждённая эксплуатация в дикой природе. По правилам каталога, такие уязвимости получают приоритетную категоризацию и служат сигналом к немедленной починке со стороны федеральных агентств США и — по рекомендации — для частного сектора. CISA+1

- В общем счёте в 2025 году CISA регулярно пополняла KEV: в этом году в список уже добавлены десятки уязвимостей (обзорные публикации фиксируют порядка 47 новых записей в KEV за 2025 год — шире охватывая SharePoint, Chromium, Cisco и другие продукты). Это указывает на нарастающий тренд — злоумышленники всё активнее эксплуатируют как свежие, так и старые баги. Daily Security Review

- Одним из особенно заметных последствий стало срочное заявление по продуктам Cisco: уязвимости в семействах ASA/Firepower получили высокую оценку критичности, и исследования показывают десятки тысяч подключённых устройств, остающихся уязвимыми в интернете — оценка экспозиции достигает ~50 000 устройств по данным открытых сканирований. Это повышает риск широкомасштабных нарушений сетевой инфраструктуры. TechRadar

- Появились сигналы об активной эксплуатации и для критичной системной утилиты sudo (CVE-2025-32463) — речь о баге, позволяющем локальной учётной записи повышать права до root при определённых условиях. Для Linux- и Unix-окружений это потенциально критично, поскольку sudo присутствует почти везде. socradar.io

- В список KEV также попали уязвимости в компонентах файловой передачи/enterprise MFT (включая продукты Fortra/GoAnywhere и их аналоги), что угрожает не только сервисам передачи файлов, но и цепочкам поставок, где такие системы используются для обмена конфиденциальными данными между организациями. По этому направлению CISA выпустила отдельные рекомендации и запросила ускоренную реакцию от органов власти. The Record from Recorded Future

Почему это важно: чем KEV отличается от обычного CVE

Каталог KEV — это не просто список CVE: в него попадают только те уязвимости, по которым зафиксирована реальная эксплуатация. Это означает, что, в отличие от «теоретических» уязвимостей, перечисленные в KEV часто используются в автоматизированных атаках, а значит — вероятность компрометации при отсутствии патча значительно выше. Для федеральных агентств США добавление в KEV обязывает устранить уязвимость в короткие сроки — частные компании получают мощный индикатор о приоритете исправления. HirexTech

Статистика и интересные факты (контекст)

- ~50 000 — примерная оценка количества интернет-доступных Cisco ASA/FTD устройств, уязвимых к недавно добавленным критическим багам (по результатам открытых сканирований). Это одна из причин, почему CISA издала экстренные директивы для ускоренного патчинга. Высокая плотность таких устройств в инфраструктуре усиливает риск массовых блэкаутов/перебоев. TechRadar

- Десятки уязвимостей в KEV за 2025 год. Аналитические подборки отмечают, что в 2025 году CISA добавила в KEV несколько десятков задач с активной эксплуатацией, включая баги в инфраструктуре (SharePoint, Cisco), браузерных движках и инструментах для разработчиков — что отражает многообразие векторов атак. Daily Security Review

- Sudo — «повсюду и опасно». Уязвимость в sudo (CVE-2025-32463) важна ещё и потому, что баги в утилитах управления привилегиями дают злоумышленнику путь от «низкоуровневого» доступа к полномочиям администратора с минимальными дополнительными усилиями. Такие уязвимости быстро становятся приоритетными для эксплойт-скриптов. socradar.io

Практические рекомендации (что делать прямо сейчас)

Это срочно. Если ваша организация использует продукты или компоненты, упомянутые в последнем обновлении KEV (сетевые устройства Cisco ASA/FTD, Fortra/GoAnywhere или аналогичные MFT-решения, sudo и т. п.), действуйте по приоритету.

- Инвентаризируйте все активные устройства и софт — включая «старые» appliance, встроенные контроллеры и OT-устройства. Начните с публичного периметра и затем продолжайте в локальных сетях. (Инвентаризация — ключ к пониманию экспозиции.)

- Патчите немедленно. Если для конкретной CVE выпущен патч — планируйте экстренное применение. Для федеральных организаций в США CISA зачастую указывает очень короткие сроки; частные компании также должны относиться к этому как к приоритетной задаче.

- Если патча нет — применяйте компенсирующие меры. Ограничьте доступ по сетевым ACL, закройте панели управления, запретите доступ извне, усилите мониторинг и внедрите правила IPS/IDS, где возможно. Для Cisco-устройств временная изоляция management-интерфейсов и MFA для админ-доступа — минимальные меры.

- Проведите форензик и проверку признаков компрометации (IOC). Особенно для публично эксплуатируемых устройств (ASA/FTD) — ищите необычные аккаунты, persistence-механизмы, неизвестные cron-задачи или изменённые конфигурации.

- Запишите и задокументируйте все действия. В журнале устранения уязвимости фиксируйте версии, применённые патчи, временные меры и результаты сканирования; это важно для аудита и, при необходимости, регуляторных отчётов.

- Проверьте цепочки поставок. Если вы используете MFT/Fortra/GoAnywhere для передачи файлов с контрагентами — уведомите партнёров и согласуйте совместные проверки. Уязвимости в этих решениях особенно опасны для конфиденциальных каналов обмена.

- Мониторьте KEV и CISA-релизы. KEV обновляется регулярно; настройте автоматические оповещения и интеграцию в вашу систему управления уязвимостями (Vulnerability Management) чтобы быстро реагировать на новые записи.

План оперативного реагирования (template-checklist)

- T+0 (0–24 ч): инвентаризация, оценка экспозиции (конфиденциальные системы, публичные IP).

- T+24–72 ч: применение критичных патчей или временных ограничений; проверка логов и правил доступа.

- T+3–7 дн: форензик-анализ по индикаторам компрометации; при необходимости — смена ключей/токенов.

- T+7–30 дн: документирование, обновление политик, план перевода уязвимой инфраструктуры в поддерживаемое состояние.

О чём стоит помнить руководителям и директорам по ИБ

- KEV — индикатор «атакуют сейчас», а не просто рекомендация. Запланируйте обсуждение и ежедневный статус-рапорт для исполнительной команды, пока угроза не ликвидирована.

- Стоимость простоя при атаке на сетевые фаерволы/прокси и MFT может быть очень высокой — от перебоев в бизнес-операциях до утечек данных и штрафов. Инвестиции в экстренный патч-процесс окупаются сравнительно быстро.

- Коммуникация с партнёрами критична: если уязвимость затрагивает системы обмена (MFT), договоритесь о синхронных шагах с поставщиками и контрагентами.

Итог: реакция без промедления

Добавление уязвимостей в KEV — это не «ещё одна новость», а оперативный сигнал к действию: уязвимости, которые туда попадают, уже используются злоумышленниками. Если ваша организация управляет сетевой инфраструктурой (особенно Cisco ASA/FTD), enterprise MFT-решениями или большим парком Unix/Linux-серверов — сейчас самое время действовать по чек-листу выше: инвентаризация → патчинг/миграция → проверка признаков компрометации → документирование и мониторинг.